检测到您已登录华为云国际站账号,为了您更好的体验,建议您访问国际站服务网站 https://www.huaweicloud.com/intl/zh-cn

不再显示此消息

检测到您已登录华为云国际站账号,为了您更好的体验,建议您访问国际站服务网站 https://www.huaweicloud.com/intl/zh-cn

不再显示此消息

书中案例提供镜像,但是最终发现用的学生极少,课程改革完全失败。 Linux+SDCC+stcgal。期末采用统一版本试卷,只分享期中试题。 文字版本: 一、阅读分析题(共 25 分) 阅读大纲中关于课程目标的介绍如下: 1

场景1 假设回到您刚开始接触公有云的候您对华为云EI体验馆还不太了解,您需要了解EI体验馆优势,以及相关信息。 在这一阶段寻找modelarts还是很容易的,虽然给出了详细的路径。但是对于一个新手来说,如果不知道路径该如何查询呢?实际上华为云官网设置了很多可供搜索的位置。简单总结了三种进入方法,如下1

工具人呵呵-orangepi aipro开箱测评 【昇腾专家点评】开发者实操演示香橙派AIpro ubuntu镜像烧录过程,跟着实操起来吧~ JaneConan-香橙派AIpro&&openEuler 搭建Jupyter开发环境及昇腾路线介绍测评 JaneConan-香橙

AIGC实战测评:助力软件开发的智能神器 引言 在软件开发的过程中,我们经常面临各种各样的挑战和问题。而随着人工智能的发展,AI技术正逐渐应用于软件开发领域。本文将介绍一款名为AIGC的智能工具,它是一款卓越的软件开发助手,能够极大地提升开发效率和质量。 AIGC简介 AIGC(AI

等级保护测评师:按照国家要求,重要的业务系统需要按照安全等级进行保护的,目前国家已经发布了等级保护2.0标准,要按照这个标准进行建设。等级保护测评师的工作就是协助客户检查一下业务系统是否满足等级保护的要求,不满足的赶紧整改。

会议签到系统作为会务管理的重要组成部分,其效率和便捷性直接影响着会议的顺利进行和参与者的体验。 接下来,本文将测评 百格活动、快会务 和 草料二维码 3家会议签到系统,从功能、性价比、易用性等方面进行全面对比和分析。 相比之下,百格活动功能齐全但价格高,适合预算充足的大型会议;

Ti 是一张 RTX 2080 Ti 的 3.3 倍;八张 RTX 2080 Ti 是一张 RTX 2080 Ti 的 5.1 倍。通过上述测评数据,可以看到多张 RTX 2080 Ti 并行计算带来的性能提升还是非常显著的。产品解析作为超微的服务器准系统装备,这台服务器的包装还是

安全配置优化加固方案 含账户安全加固、访问策略加固、系统补丁加固、其他配置加固等 5.辅助测评 依据等级保护基本要求和测评要求,辅助客户开展等级保护测评工作,扮演客户单位与测评机构中间桥梁角色,协助等保测评机构对客户单位信息系统安全检查,保障信息系统安全防护措施在合理展示同时保障业务系统高可靠运行。信安在线成员近70人,技术

鉴别,且其中一种鉴别技术至少应使用密码技术来实现。”(2)GB/T 28448—2019《信息安全技术 网络安全等级保护测评要求》(GB∕T 28448—2019)中对身份鉴别控制点的测评实施提出如下要求:1)应核查是否采用动态口令、数字证书、生物技术和设备指纹等两种或两种以上组

大家好,我是winkho,很荣幸作为体验官参与到华为SQL Server公测队伍先引用咱们尊敬的季先生的一段名言:歌颂我们的国家是爱国,批评她,更是爱国!所以希望能给到华为云有帮助的意见NO 1:初体验,感觉华为云在产品描述上缺乏新用户开发耐心,很多用户并不是一开始都能有目的选中

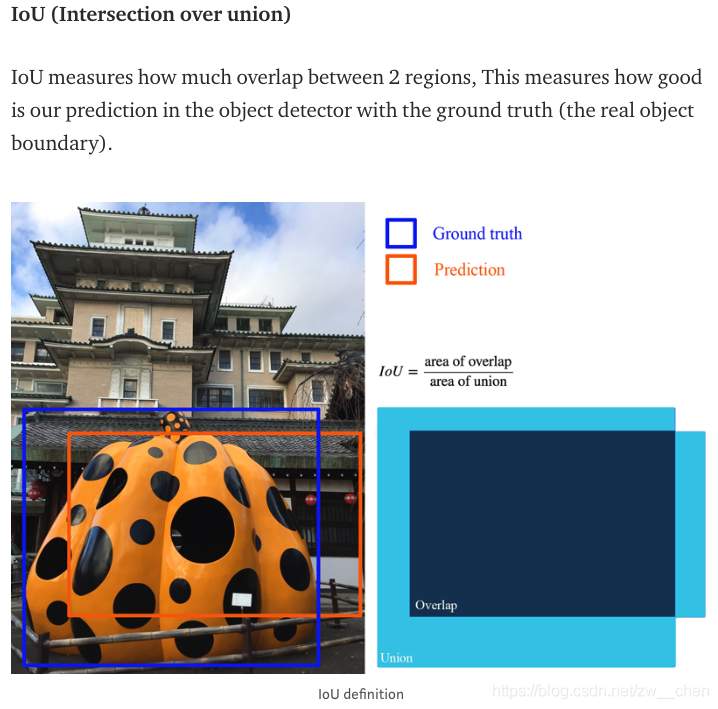

一个是检测框,一个是实际标注框 就是 这2个框的,交集部分(重叠部分)比上2个框的并集

这个的选项会有什么不一样的结果吗?

ModelArts体验活动测评报告有幸成为华为云体验官,参加ModelArts体验测评活动。在AI开发上,自己算是新手,但是本次体验算是对华为的AI产品有一个比较深入的了解,一直从事开发的工作,今儿个也算是体验了一下PM的工作,终于可以站在甲方的角度,去数落别人家的开发啦。本次测评主要从网页布

试:华为云数据库技能测评 3、扫描官方二维码进行报名 测评规则: 测评内容:了解数据库的基础理论如关系、表、事务等,SQL基础知识; 测评共 (20) 道题,总分100分,通过测评分数80分;

公有云租户系统 线下IDC系统 公有云租户系统 待测评系统等级 选择待测评系统等级。 等保二级 等保三级 等保二级 联系人姓名 输入真实的联系人姓名。 - 联系人电话 输入真实的联系人的联系电话。 - 被定级信息系统名称 输入被测评信息系统名称。 - 系统部署的服务器台数 输入系统部署的服务器台数。

建议的细节我已经写在了测评任务卡中,希望官方采纳。另外,还有一个建议,本次测评中很多的功能,在任务卡中的名称和实际系统中的名称是不一致的,这样导致我们会很矛盾去怎么做,最起码的这种名称应该一致才好,这样也会节省体验官很多时间。附件:word为比较完整的测评DevCloud的报告,PPT-1

被测信息系统相适应的测评对象、测评指标及测评内容等,并根据需要重用或开发测评指导书测评指导书,形成测评方案。 现场测评活动:开展等级测评工作的核心活动。主要任务是按照测评方案的总体要求,严格执行测评指导书测评指导书,分步实施所有测评项目,包括单元测评和整体测评两个方面,以了解系统

管理检测与响应应用场景 安全方案设计、安全配置服务、安全加固、安全监控、安全防护、应急响应、等保安全 查看管理检测与响应服务详情 如何获取等保安全测评报告? 如何过等保? 如何给系统定级? 展开详情

报名入口:报名者需先填写问卷报名:https://huaweiucd.wjx.cn/jq/34739452.aspx本次活动中奖名单如下:185****8117139****5284186****7357185****5251136****8263180****7567156**