WEB应用防火墙 WAF-CC攻击常见场景防护配置:请求特征畸形或不合理

请求特征畸形或不合理

由于很多CC攻击请求是攻击者随意构造的,仔细观察日志后,往往会发现这些请求有很多与正常请求不相符的畸形报文特征。常见的畸形报文特征及防护策略:

以下的防护配置是通过WAF的精准访问防护规则实现的,具体的操作请参见配置精准访问防护规则。

- User-agent异常或畸形:例如,包含Python等自动化工具特征、明显格式错乱的UA(例如Mozilla///)、明显不合理的UA(例如www.example.com)。如果存在该请求特征,可以直接封禁请求。

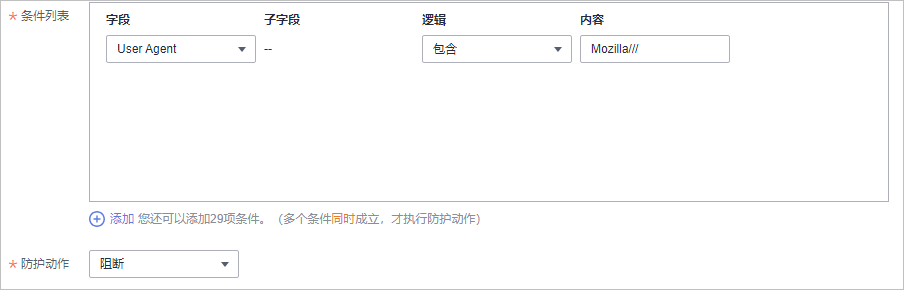

配置示例:拦截User-agent包含Mozilla///的内容

- User-agent不合理:例如,对于微信推广的H5页面,正常用户都应该通过微信发起访问,如果UA来自于Windows桌面浏览器(例如MSIE 6.0),则明显是不合理的。如果存在该请求特征,可以直接封禁请求。

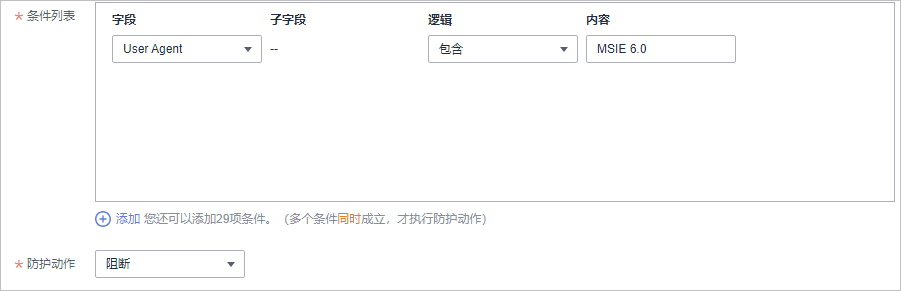

配置示例:拦截User-agent包含MSIE 6.0的内容

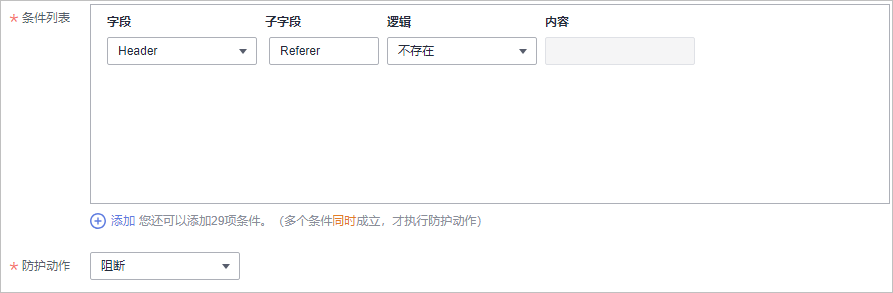

- Referer异常:例如,不带Referer或Referer固定且来自于非法站点,则可以封禁这种请求(访问网站首页或第一次访问页面的情形除外)。针对只能通过某个站内地址跳转访问的URL,您可以从Referer角度分析行为异常,决定是否封禁。

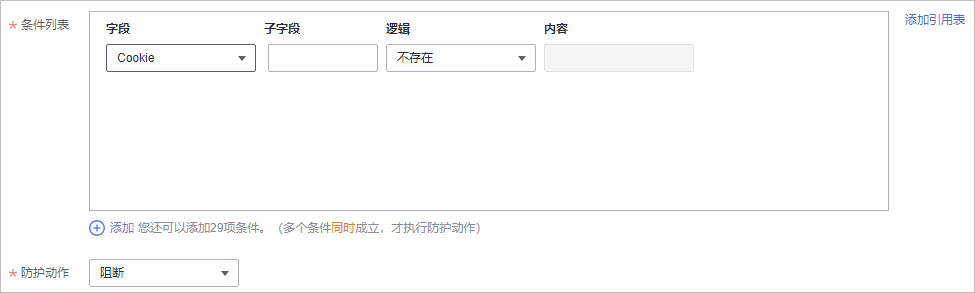

- Cookie异常:正常用户往往会在请求中带上属于网站本身业务集的一些cookie(第一次访问页面的情形除外)。很多情况下,CC攻击的报文不会携带任何cookie。您可以从这个角度出发,封禁不带cookie的访问请求。

- 缺少某些HTTP Header:例如,针对一些业务中需要的认证头等,正常用户的请求会携带,而攻击报文则不会。

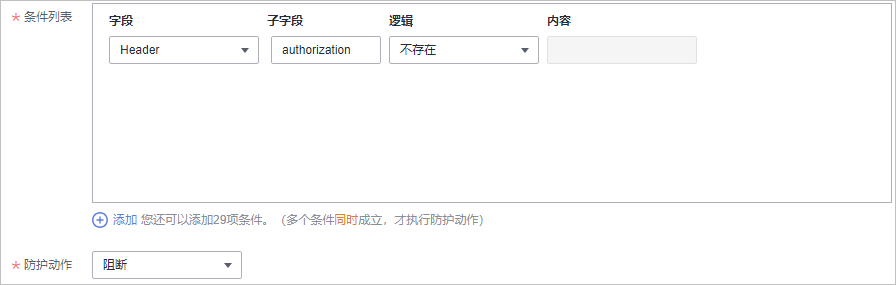

配置示例:拦截Header不带authorization头的请求。

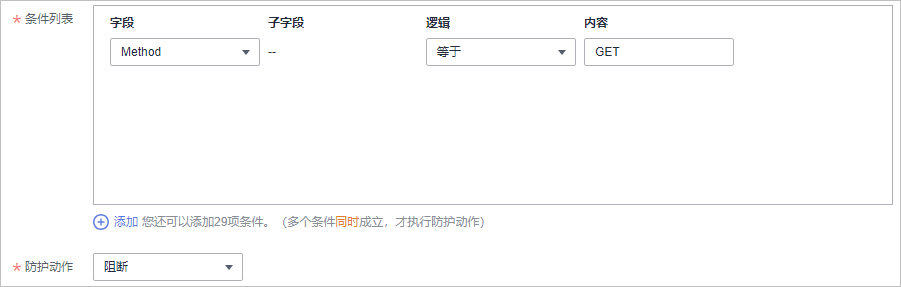

- 不正确的请求方法:例如,只有POST请求的接口被大量GET请求攻击,则可以直接封禁GET请求。

下载WEB应用防火墙 WAF用户手册完整版

下载WEB应用防火墙 WAF用户手册完整版